การรับรู้ฟิชชิ่ง: มันเกิดขึ้นได้อย่างไรและจะป้องกันได้อย่างไร

เหตุใดอาชญากรจึงใช้การโจมตีแบบฟิชชิ่ง

ช่องโหว่ด้านความปลอดภัยที่ใหญ่ที่สุดในองค์กรคืออะไร

ผู้คน!

เมื่อใดก็ตามที่พวกเขาต้องการแพร่เชื้อคอมพิวเตอร์หรือเข้าถึงข้อมูลสำคัญ ข้อมูล เช่น หมายเลขบัญชี รหัสผ่าน หรือหมายเลข PIN พวกเขาเพียงแค่ถามเท่านั้น

ฟิชชิ่ง การโจมตีเป็นเรื่องปกติเพราะ:

- ทำง่าย – เด็กอายุ 6 ขวบสามารถโจมตีแบบฟิชชิ่งได้

- สามารถปรับขนาดได้ – มีตั้งแต่การโจมตีด้วยสเปียร์ฟิชชิงที่โจมตีบุคคลคนเดียวไปจนถึงการโจมตีทั้งองค์กร

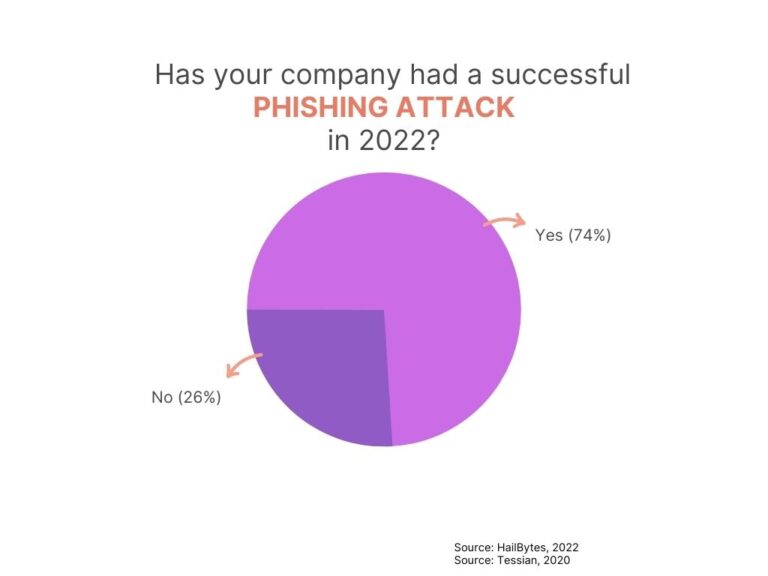

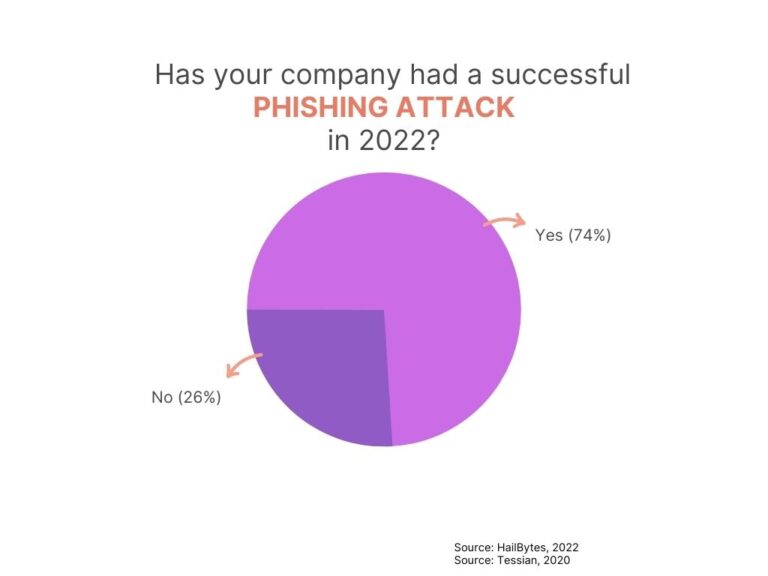

- มีประสิทธิภาพมาก - 74% ขององค์กร ประสบกับการโจมตีแบบฟิชชิงที่ประสบความสำเร็จ

- ข้อมูลบัญชี Gmail – $80

- พินบัตรเครดิต – $20

- ข้อมูลรับรองธนาคารออนไลน์สำหรับบัญชีที่มี อย่างน้อย $ 100 ในพวกเขา - $40

- บัญชีธนาคารกับ อย่างน้อย $ 2,000 - $120

คุณอาจจะคิดว่า “ว้าว บัญชีของฉันกำลังไปถึงจุดต่ำสุด!”

และนี่เป็นความจริง

มีบัญชีประเภทอื่น ๆ ที่มีป้ายราคาสูงกว่ามาก เนื่องจากง่ายต่อการเก็บการโอนเงินโดยไม่ระบุตัวตน

บัญชีที่มีการเข้ารหัสลับเป็นแจ็คพอตสำหรับนักต้มตุ๋นฟิชชิง

อัตราสำหรับบัญชี crypto คือ:

- คอยน์เบส – $610

- Blockchain.com – $310

- บิแนนซ์ – $410

นอกจากนี้ยังมีเหตุผลอื่นๆ ที่ไม่ใช่ทางการเงินสำหรับการโจมตีแบบฟิชชิ่ง

การโจมตีแบบฟิชชิงสามารถใช้โดยประเทศต่างๆ เพื่อแฮ็กข้อมูลไปยังประเทศอื่นและขุดค้นข้อมูลของพวกเขา

การโจมตีอาจเป็นไปเพื่ออาฆาตแค้นส่วนตัวหรือแม้กระทั่งเพื่อทำลายชื่อเสียงของบริษัทหรือศัตรูทางการเมือง

สาเหตุของการโจมตีด้วยฟิชชิงนั้นไม่มีที่สิ้นสุด...

การโจมตีแบบฟิชชิ่งเริ่มต้นอย่างไร?

การโจมตีแบบฟิชชิงมักจะเริ่มจากการที่อาชญากรออกมาและส่งข้อความถึงคุณ

พวกเขาอาจให้โทรศัพท์ อีเมล ข้อความโต้ตอบแบบทันที หรือ SMS แก่คุณ

พวกเขาอาจอ้างตัวว่าเป็นคนที่ทำงานให้กับธนาคาร บริษัทอื่นที่คุณทำธุรกิจด้วย หน่วยงานรัฐบาล หรือแม้แต่แอบอ้างเป็นคนในองค์กรของคุณเอง

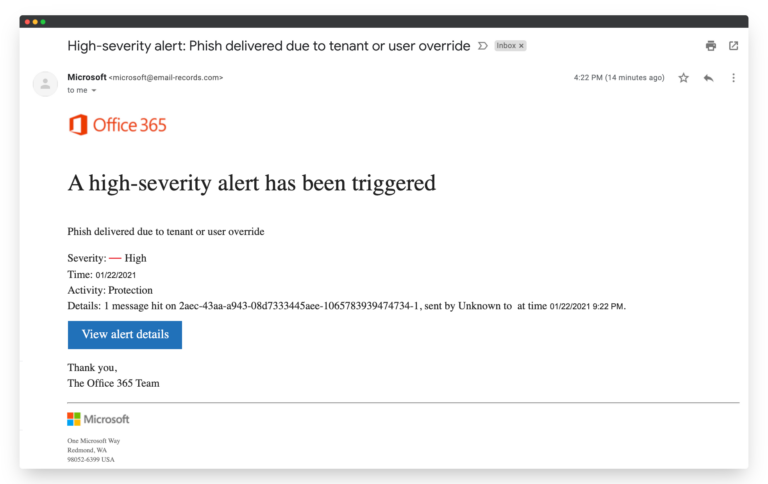

อีเมลฟิชชิ่งอาจขอให้คุณคลิกลิงก์หรือดาวน์โหลดและเรียกใช้ไฟล์

คุณอาจคิดว่าเป็นข้อความที่ถูกต้อง คลิกลิงก์ภายในข้อความ แล้วเข้าสู่ระบบที่ดูเหมือนจะเป็นเว็บไซต์จากองค์กรที่คุณเชื่อถือ

ณ จุดนี้ การหลอกลวงแบบฟิชชิ่งเสร็จสมบูรณ์

คุณได้ส่งข้อมูลส่วนตัวของคุณให้กับผู้โจมตีแล้ว

วิธีป้องกันการโจมตีแบบฟิชชิง

กลยุทธ์หลักในการหลีกเลี่ยงการโจมตีแบบฟิชชิ่งคือการฝึกอบรมพนักงานและสร้างความตระหนักในองค์กร

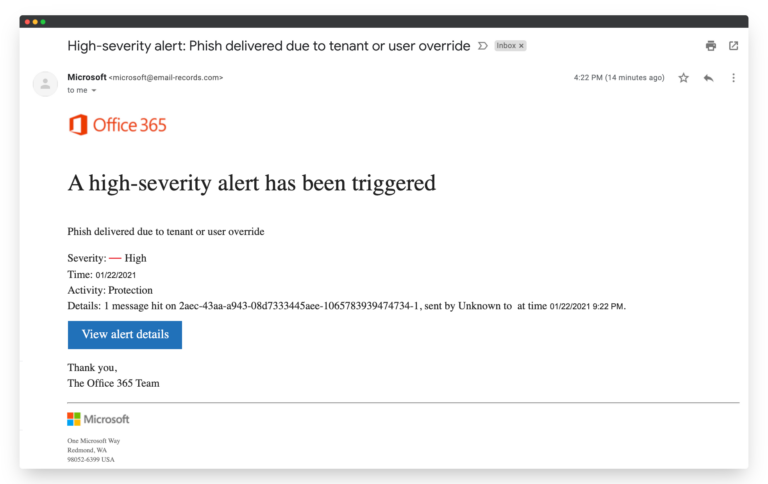

การโจมตีแบบฟิชชิ่งจำนวนมากดูเหมือนอีเมลที่ถูกต้องและสามารถผ่านตัวกรองสแปมหรือตัวกรองความปลอดภัยที่คล้ายกัน

เมื่อมองแวบแรก ข้อความหรือเว็บไซต์อาจดูเหมือนจริงโดยใช้รูปแบบโลโก้ที่เป็นที่รู้จัก ฯลฯ

โชคดีที่การตรวจจับการโจมตีแบบฟิชชิ่งนั้นไม่ใช่เรื่องยาก

สิ่งแรกที่ต้องระวังคือที่อยู่ของผู้ส่ง

หากที่อยู่ผู้ส่งเป็นรูปแบบอื่นในโดเมนเว็บไซต์ที่คุณอาจคุ้นเคย คุณอาจต้องดำเนินการด้วยความระมัดระวังและไม่คลิกสิ่งใดในเนื้อหาอีเมล

คุณยังสามารถดูที่อยู่เว็บไซต์ที่คุณถูกเปลี่ยนเส้นทางว่ามีลิงก์หรือไม่

เพื่อความปลอดภัย คุณควรพิมพ์ที่อยู่ขององค์กรที่คุณต้องการเยี่ยมชมในเบราว์เซอร์หรือใช้รายการโปรดของเบราว์เซอร์

ระวังลิงก์ที่เมื่อวางเมาส์เหนือจะแสดงโดเมนที่ไม่เหมือนกับที่บริษัทส่งอีเมล

อ่านเนื้อหาของข้อความอย่างระมัดระวัง และอย่าสงสัยในข้อความทั้งหมดที่ขอให้คุณส่งข้อมูลส่วนตัวหรือตรวจสอบข้อมูล กรอกแบบฟอร์ม หรือดาวน์โหลดและเรียกใช้ไฟล์

นอกจากนี้ อย่าให้เนื้อหาของข้อความหลอกคุณ

ผู้โจมตีมักจะพยายามทำให้คุณกลัวเพื่อให้คุณคลิกลิงก์หรือให้รางวัลเพื่อรับข้อมูลส่วนบุคคลของคุณ

ในช่วงที่เกิดโรคระบาดหรือเหตุฉุกเฉินระดับชาติ นักต้มตุ๋นแบบฟิชชิ่งจะใช้ประโยชน์จากความกลัวของผู้คนและใช้เนื้อหาของหัวเรื่องหรือเนื้อหาข้อความเพื่อหลอกให้คุณดำเนินการและคลิกลิงก์

ตรวจสอบการสะกดผิดหรือข้อผิดพลาดทางไวยากรณ์ในข้อความอีเมลหรือเว็บไซต์

สิ่งที่ควรทราบอีกประการหนึ่งคือบริษัทที่เชื่อถือได้ส่วนใหญ่จะไม่ขอให้คุณส่งข้อมูลที่ละเอียดอ่อนทางเว็บหรือทางไปรษณีย์

นั่นเป็นเหตุผลที่คุณไม่ควรคลิกลิงก์ที่น่าสงสัยหรือให้ข้อมูลที่ละเอียดอ่อนใดๆ

ฉันควรทำอย่างไรหากได้รับอีเมลฟิชชิ่ง

หากคุณได้รับข้อความที่ดูเหมือนการโจมตีแบบฟิชชิ่ง คุณมีสามตัวเลือก

- ลบมัน.

- ตรวจสอบเนื้อหาข้อความโดยติดต่อองค์กรผ่านช่องทางการสื่อสารแบบเดิม

- คุณสามารถส่งต่อข้อความไปยังแผนกรักษาความปลอดภัยไอทีของคุณเพื่อทำการวิเคราะห์เพิ่มเติม

บริษัทของคุณควรคัดกรองและกรองอีเมลส่วนใหญ่ที่น่าสงสัยอยู่แล้ว แต่ใครก็ตามก็สามารถตกเป็นเหยื่อได้

น่าเสียดายที่การหลอกลวงแบบฟิชชิ่งเป็นภัยคุกคามที่เพิ่มมากขึ้นบนอินเทอร์เน็ต และผู้ไม่ประสงค์ดีมักพัฒนากลยุทธ์ใหม่เพื่อเข้าถึงกล่องจดหมายของคุณ

โปรดทราบว่าในท้ายที่สุดแล้ว คุณคือด่านสุดท้ายและสำคัญที่สุดในการป้องกันการโจมตีแบบฟิชชิง

วิธีหยุดการโจมตีแบบฟิชชิงก่อนที่จะเกิดขึ้น

เนื่องจากการโจมตีแบบฟิชชิ่งต้องอาศัยข้อผิดพลาดของมนุษย์จึงจะได้ผล ตัวเลือกที่ดีที่สุดคือการฝึกอบรมพนักงานในธุรกิจของคุณเกี่ยวกับวิธีหลีกเลี่ยงการตกเป็นเหยื่อ

นี่ไม่ได้หมายความว่าคุณจะต้องมีการประชุมหรือสัมมนาครั้งใหญ่เกี่ยวกับวิธีหลีกเลี่ยงการโจมตีแบบฟิชชิง

มีวิธีที่ดีกว่าในการหาช่องว่างในการรักษาความปลอดภัยของคุณและปรับปรุงการตอบสนองของมนุษย์ต่อฟิชชิง

2 ขั้นตอนที่คุณสามารถทำได้เพื่อป้องกันกลลวงฟิชชิง

A โปรแกรมจำลองฟิชชิ่ง เป็นซอฟต์แวร์ที่ให้คุณจำลองการโจมตีแบบฟิชชิ่งกับสมาชิกทุกคนในองค์กรของคุณ

โดยทั่วไปแล้วเครื่องจำลองฟิชชิ่งจะมาพร้อมกับเทมเพลตเพื่อช่วยปลอมแปลงอีเมลว่าเป็นผู้ให้บริการที่เชื่อถือได้หรือเลียนแบบรูปแบบอีเมลภายใน

เครื่องมือจำลองฟิชชิ่งไม่เพียงแค่สร้างอีเมลเท่านั้น แต่ยังช่วยตั้งค่าเว็บไซต์ปลอมที่ผู้รับจะป้อนข้อมูลประจำตัวหากไม่ผ่านการทดสอบ

แทนที่จะดุว่าพวกเขาตกหลุมพราง วิธีที่ดีที่สุดในการจัดการกับสถานการณ์นี้คือการให้ข้อมูลเกี่ยวกับวิธีประเมินอีเมลฟิชชิ่งในอนาคต

หากมีคนไม่ผ่านการทดสอบฟิชชิง วิธีที่ดีที่สุดคือส่งรายการเคล็ดลับในการตรวจจับอีเมลฟิชชิ่งไปให้พวกเขา

คุณสามารถใช้บทความนี้เป็นข้อมูลอ้างอิงสำหรับพนักงานของคุณ

ประโยชน์หลักอีกประการของการใช้โปรแกรมจำลองฟิชชิ่งที่ดีคือคุณสามารถวัดภัยคุกคามของมนุษย์ในองค์กรของคุณ ซึ่งมักคาดเดาได้ยาก

อาจใช้เวลาถึงหนึ่งปีครึ่งในการฝึกอบรมพนักงานให้อยู่ในระดับที่ปลอดภัย

สิ่งสำคัญคือต้องเลือกโครงสร้างพื้นฐานการจำลองฟิชชิ่งที่เหมาะสมกับความต้องการของคุณ

หากคุณกำลังทำการจำลองฟิชชิ่งในธุรกิจเดียว งานของคุณจะง่ายขึ้น

หากคุณเป็น MSP หรือ MSSP คุณอาจต้องทำการทดสอบฟิชชิงในธุรกิจและสถานที่หลายแห่ง

การเลือกใช้โซลูชันบนคลาวด์จะเป็นตัวเลือกที่ดีที่สุดสำหรับผู้ใช้ที่ใช้งานหลายแคมเปญ

ที่ Hailbytes เราได้กำหนดค่า โกฟิชซึ่งเป็นหนึ่งในเฟรมเวิร์กฟิชชิ่งแบบโอเพ่นซอร์สที่ได้รับความนิยมสูงสุดในฐานะ an อินสแตนซ์ที่ใช้งานง่ายบน AWS.

เครื่องจำลองฟิชชิ่งจำนวนมากมาในรูปแบบ Saas แบบดั้งเดิมและมีสัญญาที่เข้มงวดที่เกี่ยวข้อง แต่ GoPhish บน AWS เป็นบริการบนคลาวด์ที่คุณจ่ายในอัตราตามมิเตอร์แทนที่จะเป็นสัญญา 1 หรือ 2 ปี

ขั้นตอนที่ 2 การฝึกอบรมความตระหนักด้านความปลอดภัย

ประโยชน์หลักของการให้พนักงาน ตระหนักถึงความปลอดภัย การฝึกอบรมกำลังปกป้องพวกเขาจากการโจรกรรมข้อมูลประจำตัว การโจรกรรมธนาคาร และข้อมูลประจำตัวทางธุรกิจที่ถูกขโมย

การฝึกอบรมความตระหนักด้านความปลอดภัยเป็นสิ่งสำคัญในการปรับปรุงความสามารถของพนักงานในการตรวจจับความพยายามในการฟิชชิ่ง

หลักสูตรต่างๆ สามารถช่วยฝึกอบรมพนักงานให้ตรวจจับความพยายามในการฟิชชิ่งได้ แต่มีเพียงไม่กี่หลักสูตรเท่านั้นที่มุ่งเน้นไปที่ธุรกิจขนาดเล็ก

ในฐานะเจ้าของธุรกิจขนาดเล็กอาจดึงดูดให้ลดค่าใช้จ่ายของหลักสูตรโดยส่งวิดีโอ Youtube เกี่ยวกับการตระหนักถึงความปลอดภัย...

แต่พนักงาน จำไม่ค่อยได้ การฝึกอบรมประเภทนั้นนานกว่าสองสามวัน

Hailbytes มีหลักสูตรที่ผสมผสานระหว่างวิดีโอสั้น ๆ และแบบทดสอบ เพื่อให้คุณสามารถติดตามความคืบหน้าของพนักงาน พิสูจน์ว่ามีมาตรการรักษาความปลอดภัย และลดโอกาสที่คุณจะประสบกับกลโกงฟิชชิ่งได้อย่างมาก

คุณสามารถดูหลักสูตรของเราเกี่ยวกับ Udemy ได้ที่นี่ หรือคลิกที่หลักสูตรด้านล่าง:

หากคุณสนใจใช้งานการจำลองฟิชชิ่งฟรีเพื่อฝึกอบรมพนักงานของคุณ ให้ไปที่ AWS และดูที่ GoPhish!

เริ่มต้นได้ง่ายและคุณสามารถติดต่อเราได้ตลอดเวลาหากต้องการความช่วยเหลือในการตั้งค่า