คำจำกัดความของสเปียร์ฟิชชิ่ง | สเปียร์ฟิชชิ่งคืออะไร?

สารบัญ

Spear Phishing แตกต่างจาก Phishing อย่างไร?

การโจมตีแบบ Spear Phishing ทำงานอย่างไร

ทุกคนต้องระวังการโจมตีแบบฟิชชิงแบบสเปียร์ คนบางประเภทมีแนวโน้มที่จะ ถูกโจมตี กว่าคนอื่น ๆ ผู้ที่มีงานระดับสูงในอุตสาหกรรมต่างๆ เช่น การดูแลสุขภาพ การเงิน การศึกษา หรือรัฐบาล จะมีความเสี่ยงมากกว่า. การโจมตีแบบฟิชชิ่งแบบสเปียร์ที่ประสบความสำเร็จในอุตสาหกรรมใดๆ เหล่านี้อาจนำไปสู่:

- การละเมิดข้อมูล

- การจ่ายค่าไถ่จำนวนมาก

- ภัยคุกคามความมั่นคงแห่งชาติ

- เสียชื่อเสียง

- ผลกระทบทางกฎหมาย

คุณไม่สามารถหลีกเลี่ยงการรับอีเมลฟิชชิ่งได้ แม้ว่าคุณจะใช้ตัวกรองอีเมล การโจมตีแบบสเปียร์ฟิชชิ่งก็จะผ่านเข้ามาได้

วิธีที่ดีที่สุดที่คุณสามารถจัดการกับปัญหานี้ได้คือการฝึกอบรมพนักงานเกี่ยวกับวิธีการตรวจจับอีเมลปลอม

คุณจะป้องกันการโจมตีแบบ Spear Phishing ได้อย่างไร?

- หลีกเลี่ยงการใส่ข้อมูลเกี่ยวกับตัวคุณมากเกินไปบนโซเชียลมีเดีย นี่เป็นหนึ่งในด่านแรกของอาชญากรไซเบอร์ที่จะค้นหาข้อมูลเกี่ยวกับคุณ

- ตรวจสอบให้แน่ใจว่าบริการโฮสติ้งที่คุณใช้มีการรักษาความปลอดภัยอีเมลและการป้องกันสแปม สิ่งนี้ทำหน้าที่เป็นด่านแรกในการป้องกันอาชญากรไซเบอร์

- อย่าคลิกลิงก์หรือไฟล์แนบจนกว่าคุณจะแน่ใจถึงแหล่งที่มาของอีเมล

- ระวังอีเมลไม่พึงประสงค์หรืออีเมลที่มีคำขอเร่งด่วน พยายามตรวจสอบคำขอดังกล่าวด้วยวิธีการสื่อสารอื่น ให้บุคคลต้องสงสัยโทรศัพท์ ส่งข้อความ หรือพูดคุยแบบเห็นหน้ากัน

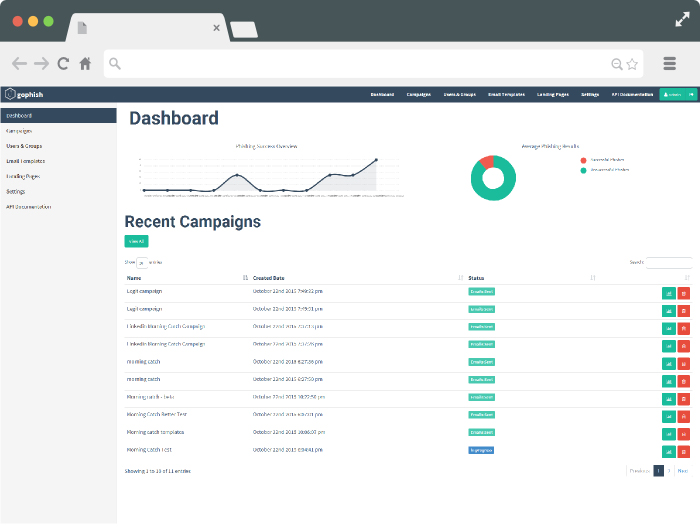

การจำลองแบบสเปียร์ฟิชชิงเป็นเครื่องมือที่ยอดเยี่ยมในการทำให้พนักงานรู้เท่าทันกลยุทธ์สเปียร์ฟิชชิ่งของอาชญากรไซเบอร์ เป็นชุดของแบบฝึกหัดเชิงโต้ตอบที่ออกแบบมาเพื่อสอนผู้ใช้ถึงวิธีระบุอีเมลสเปียร์ฟิชชิ่งเพื่อหลีกเลี่ยงหรือรายงาน พนักงานที่สัมผัสกับการจำลองแบบสเปียร์ฟิชชิงมีโอกาสที่ดีกว่ามากในการตรวจจับการโจมตีแบบสเปียร์ฟิชชิงและตอบสนองอย่างเหมาะสม

การจำลองฟิชชิ่งแบบสเปียร์ทำงานอย่างไร

- แจ้งพนักงานว่าพวกเขาจะได้รับอีเมลฟิชชิ่ง "ปลอม"

- ส่งบทความที่อธิบายวิธีตรวจหาอีเมลฟิชชิ่งให้พวกเขาล่วงหน้า เพื่อให้แน่ใจว่าพวกเขาได้รับแจ้งก่อนที่จะทำการทดสอบ

- ส่งอีเมลฟิชชิ่ง "ปลอม" ในเวลาสุ่มระหว่างเดือนที่คุณประกาศการฝึกอบรมฟิชชิง

- วัดสถิติของจำนวนพนักงานที่ล้มเหลวในการพยายามฟิชชิ่งเทียบกับจำนวนที่ไม่ได้รายงานหรือใครรายงานความพยายามในการฟิชชิ่ง

- ฝึกอบรมต่อไปโดยส่งเคล็ดลับเกี่ยวกับการรับรู้ฟิชชิงและทดสอบเพื่อนร่วมงานของคุณเดือนละครั้ง

>>>คุณสามารถเรียนรู้เพิ่มเติมเกี่ยวกับการค้นหาโปรแกรมจำลองฟิชชิ่งที่เหมาะสมได้ที่นี่<<

เหตุใดฉันจึงต้องจำลองการโจมตีแบบฟิชชิ่ง

หากองค์กรของคุณถูกโจมตีด้วยสเปียร์ฟิชชิ่ง สถิติของการโจมตีที่ประสบความสำเร็จจะทำให้คุณลืมไม่ลง

อัตราความสำเร็จโดยเฉลี่ยของการโจมตีแบบสเปียร์ฟิชชิงคืออัตราการคลิก 50% สำหรับอีเมลฟิชชิง

นี่คือประเภทของความรับผิดชอบที่บริษัทของคุณไม่ต้องการ

เมื่อคุณสร้างความตระหนักรู้เกี่ยวกับฟิชชิงในที่ทำงานของคุณ คุณไม่เพียงแค่ปกป้องพนักงานหรือบริษัทจากการฉ้อโกงบัตรเครดิต หรือการโจรกรรมข้อมูลประจำตัวเท่านั้น

การจำลองฟิชชิ่งสามารถช่วยคุณป้องกันการละเมิดข้อมูลที่ทำให้บริษัทของคุณต้องเสียเงินหลายล้านในการฟ้องร้องและความไว้วางใจจากลูกค้านับล้าน

หากคุณต้องการเริ่มทดลองใช้ GoPhish Phishing Framework ที่ได้รับการรับรองโดย Hailbytes ฟรี คุณสามารถติดต่อเราได้ที่นี่ สอบถามข้อมูลเพิ่มเติมหรือ เริ่มทดลองใช้ AWS ฟรีวันนี้